掀桌子

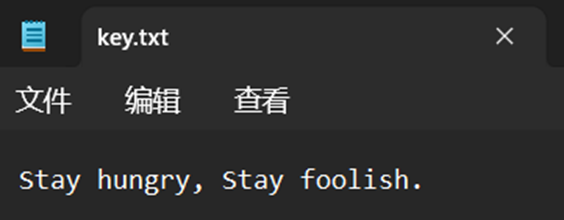

题目给了一段字符串

c8e9aca0c6f2e5f3e8c4efe7a1a0d4e8e5a0e6ece1e7a0e9f3baa0e8eafae3f9e4eafae2eae4e3eaebfaebe3f5e7e9f3e4e3e8eaf9eaf3e2e4e6f2

放入cyberchef解密,没有结果,查阅得知每两位是16进制,但是是拓展ASCII码,于是编写py脚本,对每两位的十六进制进行取余后转换为字符串,得到flag

Hi, FreshDog! The flag is: hjzcydjzbjdcjkzkcugisdchjyjsbdfr

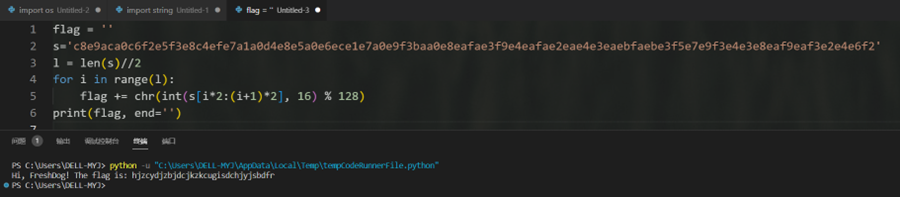

我们的秘密是绿色的 *

下载压缩包解压得到一张jpg,根据图片名称提示“我们的密码是green”,打开our secret工具,密码是图片中绿色高亮的日期组合的字符串

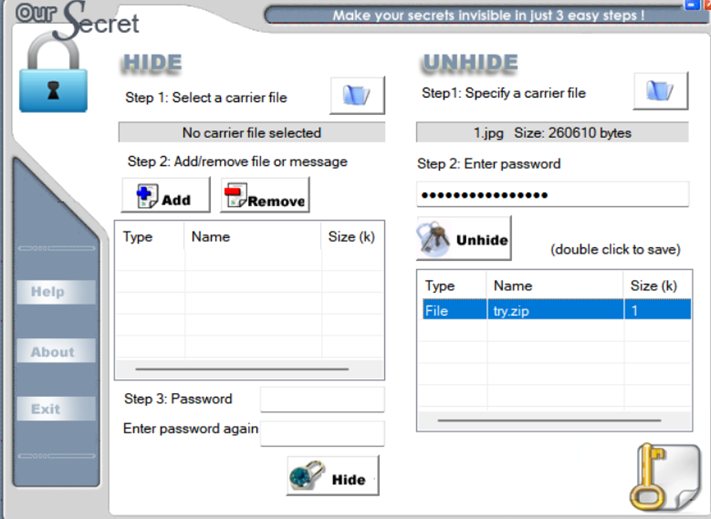

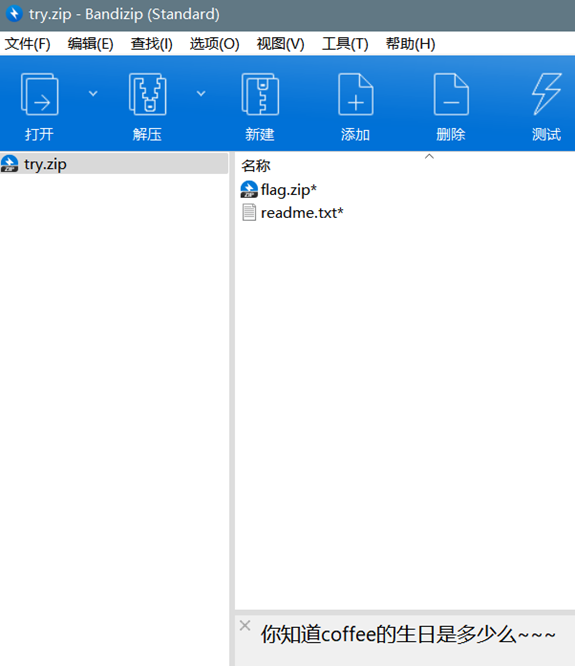

解密得到加密的try.zip文件

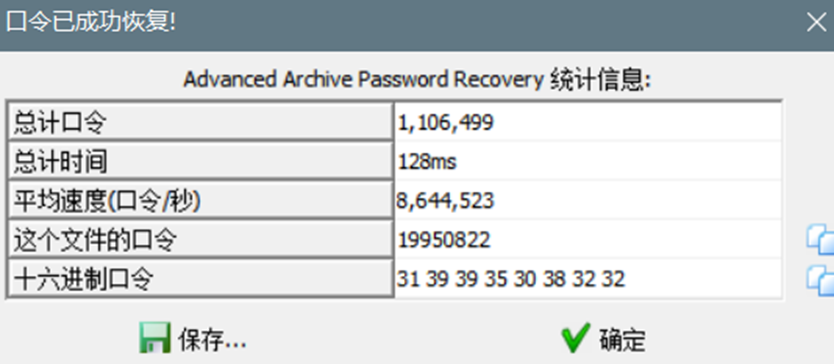

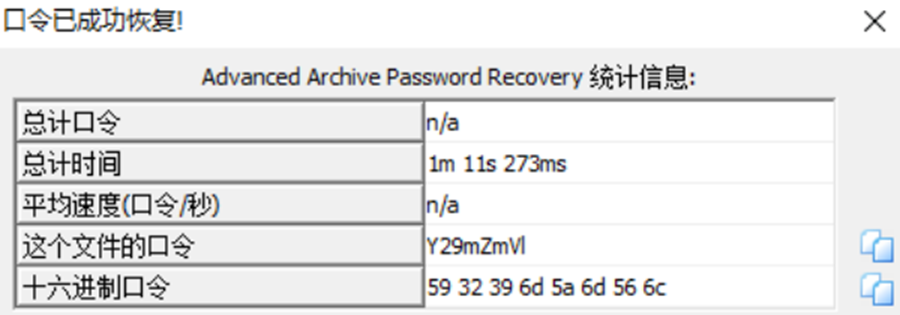

利用ARCHPR字典爆破得到口令

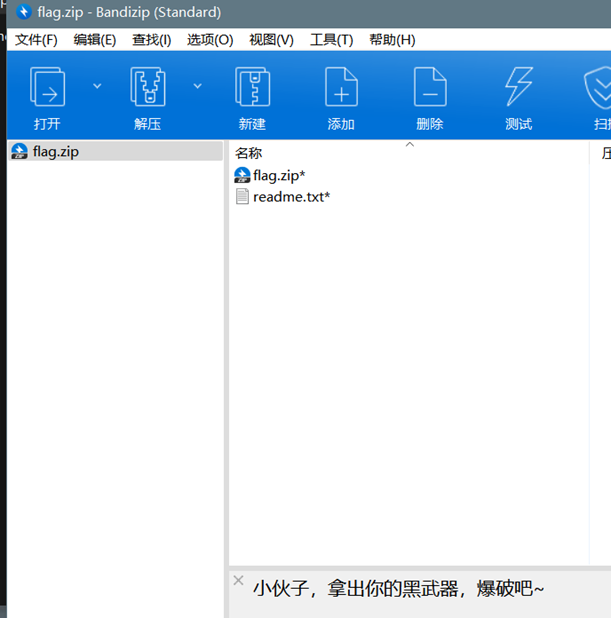

解压后readme.txt没有有用信息,flag.zip又是一个加密压缩包,且也有readme.txt文件

考虑明文攻击

明文攻击得到口令

打开flag.zip,发现又是加密的

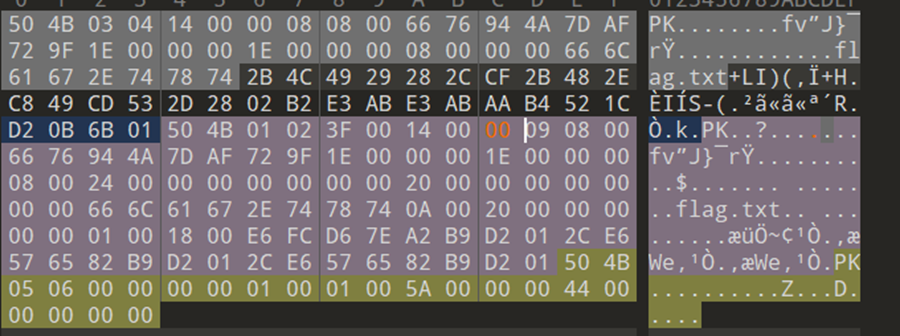

010打开发现是伪加密,修改01为00

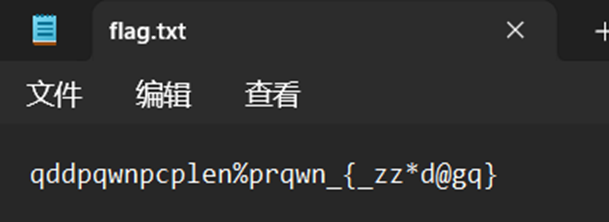

解压得到flag.txt

qddpqwnpcplen%prqwn_{zz*d@gq}

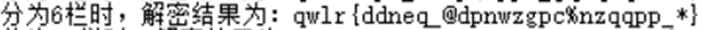

随波逐流解码找到一个可能

qwlr{ddneq@dpnwzgpc%nzqqpp_*}

继续凯撒解码

得到flag:flag{ssctf_@seclover%coffee_*}

hit-the-core

1.zip

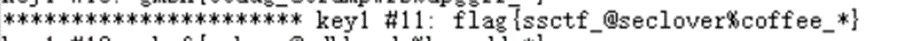

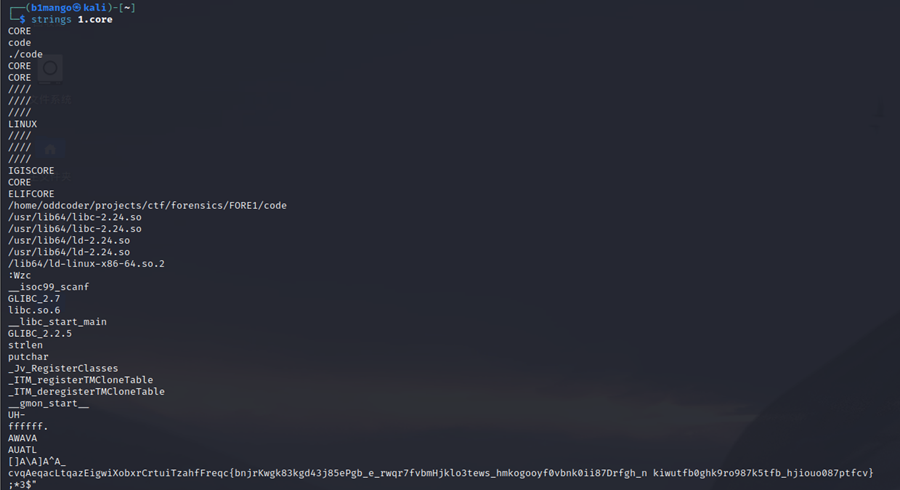

下载得到.core文件,kali里执行strings

得到疑似flag的东西:

cvqAeqacLtqazEigwiXobxrCrtuiTzahfFreqc{bnjrKwgk83kgd43j85ePgb_e_rwqr7fvbmHjklo3tews_hmkogooyf0vbnk0ii87Drfgh_n kiwutfb0ghk9ro987k5tfb_hjiouo087ptfcv}

发现开头一段大写字母拼接为ALEXCTF,且大写字母间间隔为4,删除间隔内容

得到ALEXCTF{K33P_7H3_g00D_w0rk_up}

MISCall

d02f31b893164d56b7a8e5edb47d9be5.zip

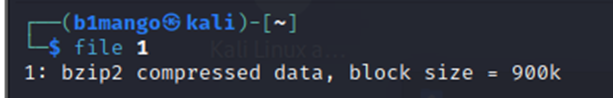

下载得到无后缀文件,kali里执行file,发现是bzip2类型文件

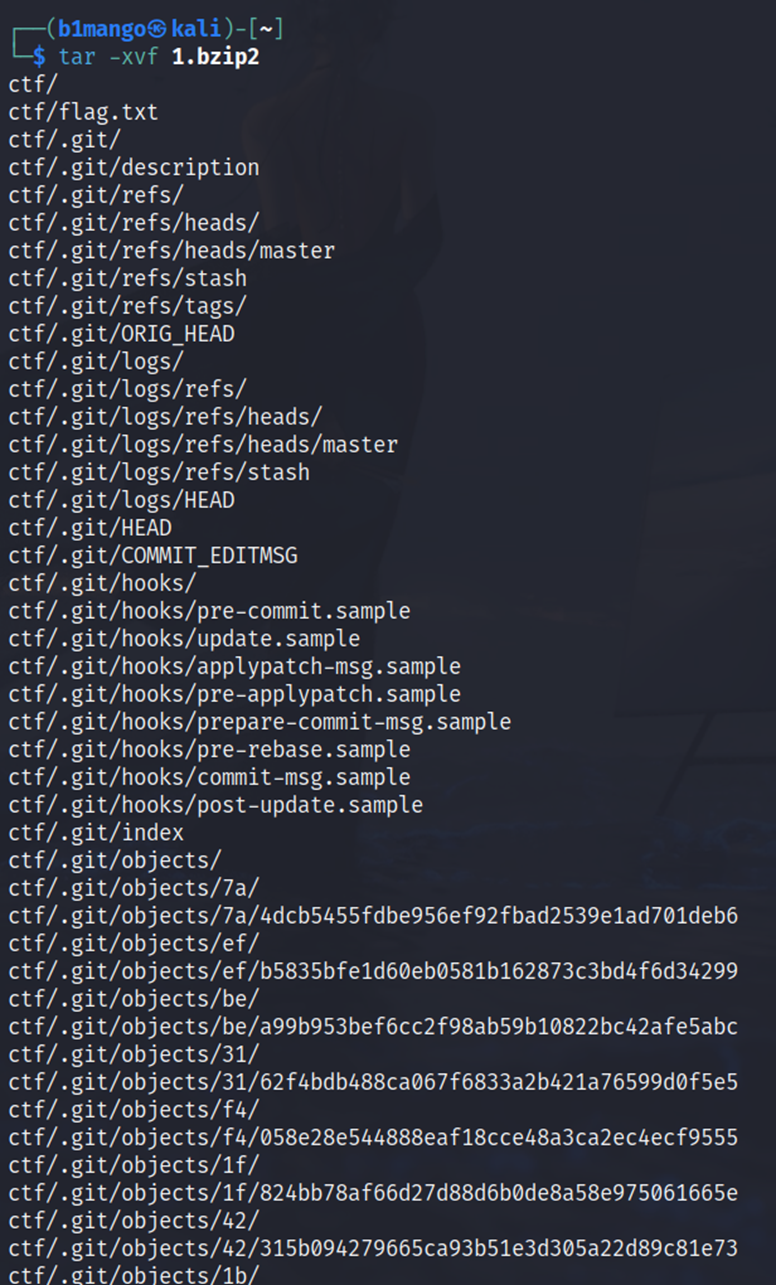

修改后缀为bzip2,解压得到ctf文件夹

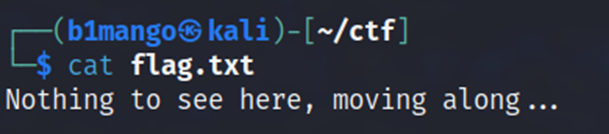

cd到ctf文件夹,cat flag.txt,发现没有有用信息

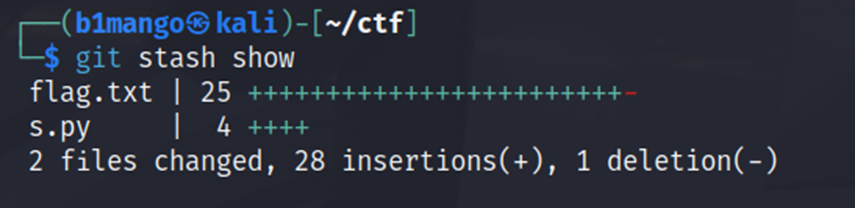

继续查看.git文件夹下的内容,执行git stash show查看改动内容

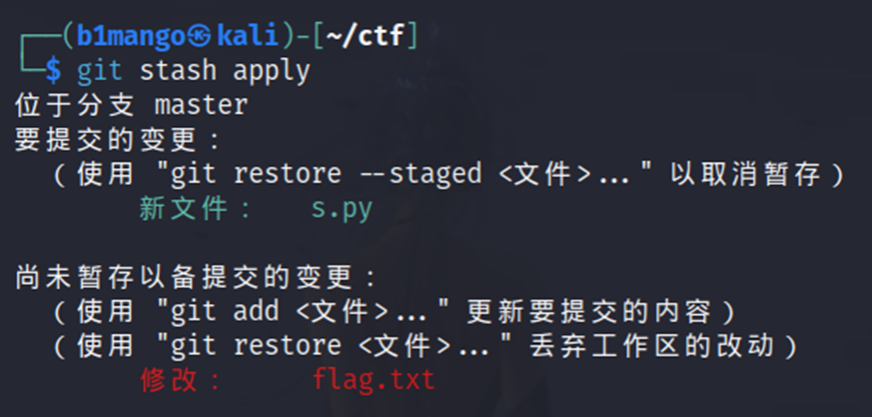

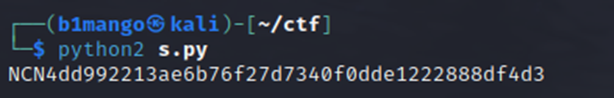

执行git stash apply

得到flag:NCN4dd992213ae6b76f27d7340f0dde1222888df4d3

再见李华

下载得到一张jpg

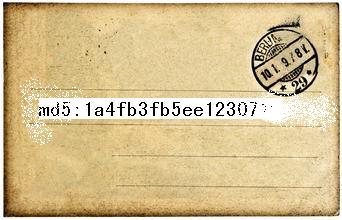

010打开末尾发现PK,保存范围为zip,发现是加密的

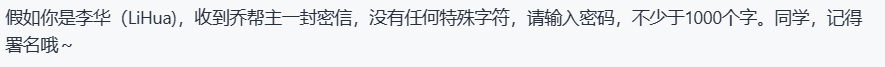

根据题目提示,猜测密码不少于1000个字指的是bushao

不少于1000个字,这里的1000是8的二进制表示,说明密码不少于8位,并且提示记得署名,说明密码最后5位为LiHua

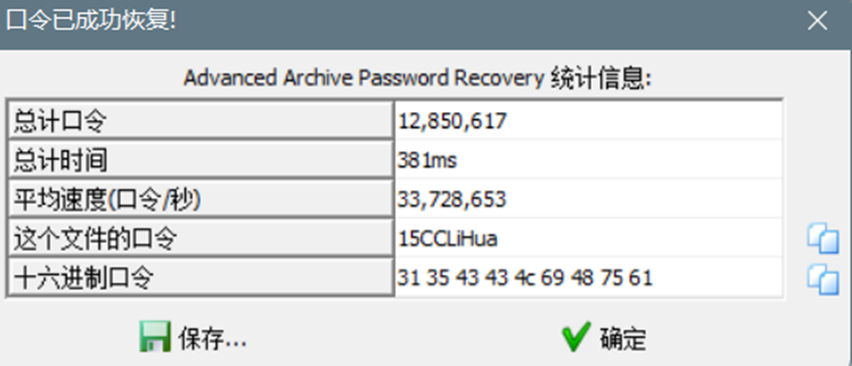

放入ARCHPR,先尝试8为密码,设置掩码为???LiHua,爆破发现找不到口令

修改掩码为????LiHua,尝试9位密码,爆破得到口令

解压得到flag